关于我自己使用奶瓶破解无客户端WPA/WPA2加密路由的一些经验

就目前来说,研究学习无线网的工具大体有BT3、BT4、BT5、BEINI、无线路由安全检测工具等等,在这些工具里面个人认为比较适合我们用的是beini,一是它体积小,只有不到100M,装载到U盘后可以为我们剩下更多的空间来放字典包,二是操作简单,易学易懂,虽然它和BT系列一样都是linux下的系统,都是英文的,但是其操作要比BT系列简单很多。

首先是下载beini系统,只要解压缩后放在U盘里就可以了。对了,补充一点,在解压缩放入U盘之前,要把U盘做成引导盘,个人推荐用软碟通,对U盘进行硬盘镜像的写入,选择USB HDD+即可,对了,还要设置grub引导以及改写menulist。

首先是下载,解压缩。。。

然后要把你的电脑设置成U盘启动优先的模式,具体操作就是开机时进BIOS修改。。。貌似HP的是开机按ESC进BIOS,Thinkpad应该是开机F2进BIOS。。。就是把那个USB HDD的启动选项挪到最上面。

NEXT,把做好的U盘启动盘插在电脑上,开机,U盘引导电脑启动,进入英文界面,选择BEINI 1.21,回车,就进入了BEINI系统。(我在这里借用的是BEINI 1.21的引导,但是这个BEINI系统是1.1的,我个人认为1.1的还是好用些,因为它可以直接调用外部的字典文件,不需要提取之后才能使用,对于初学者操作要简单一些。)

进入BEINI之后,点击“feedingbottle”,也就是俗称奶瓶的东西。

然后会弹出一个对话框,提醒你只能研究自己的无线网,不要研究其他人的:

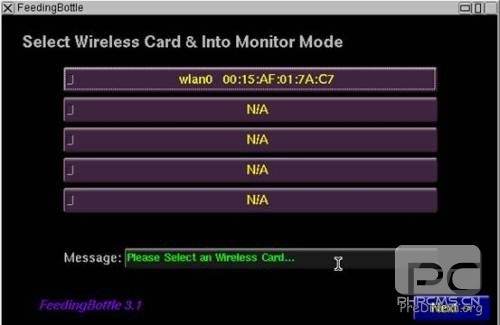

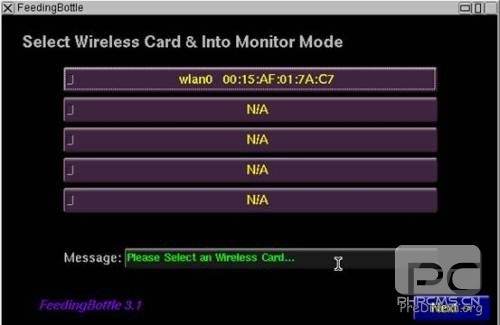

我们当然要选“YES”了,接下来会让你选择网卡:

然后会把网卡开启监听模式(混杂模式),可能等个1S就差不多了,然后点Next

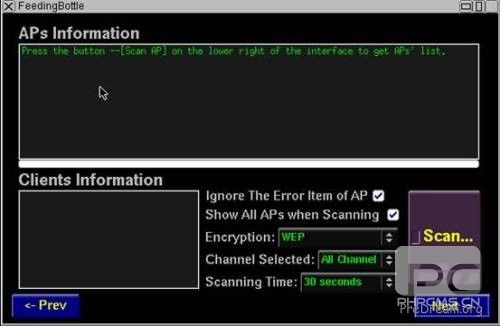

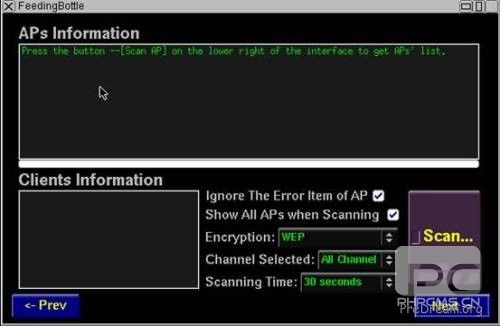

这个地方就看大家的需要了,根据大家周围情况的不同选择WEP或者WPA/WPA2,时间的话我建议是扫描1min,这样可以扫到更多的客户端,设置好后,点击SCAN:

当然,这个不是我的截图,是从网上找的。。。

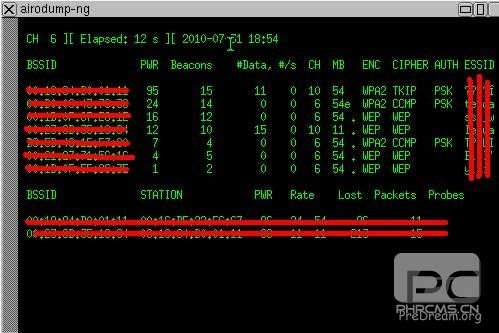

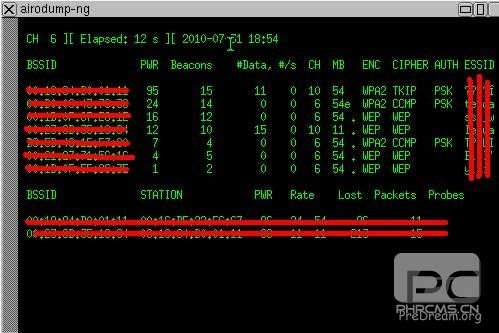

扫描完了会出现这个:

搜索时间到了后,就会把符合要求到信号显示在列表里,选择你需要研究学习到信号,这里要提醒下。在之前跳出来到窗口中留意你需要研究学习到信号,看看 DATA是否有数值在跳动,只要对方路由有人在上网就会产生DATA、这很重要,决定了你能否研究学习

一、WEP型:

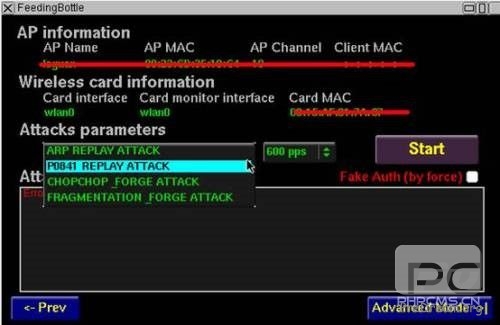

选好后,NEXT:

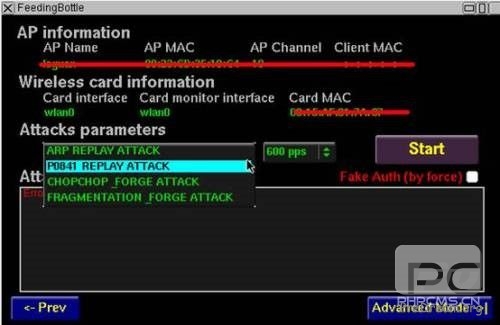

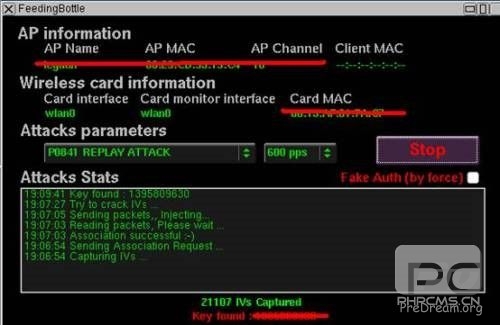

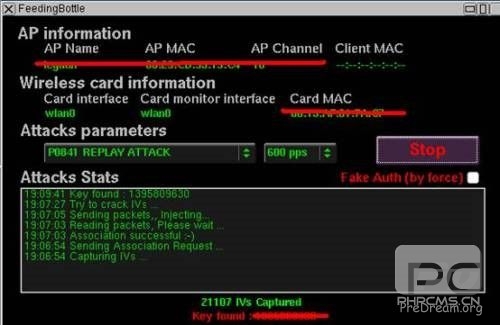

攻击方式大家可以一个一个试,哪个好用用哪个,只要DATA不为零,基本上都可以出来,只是时间问题:

嘎嘎,结果出来了。

二:WPA/WPA2型:

这一类将是大家碰到的主流类型,其实在处理这一类时并不是那么困难,也并不是像网上说的那样,WPA/WPA2是PJ不出来的。。。方法和上面差不多,只是NEXT之后不用选攻击方式,直接点击START,选择你要用的字典包就可以了。余下的就是等着抓握手包了。。。不过PJ WPA/WPA2系列的要点是最好是在有客户端的情况下,也即有人上网的情况下进行PJ,这样速度会快些。如果网内有人用迅雷下东西的话,速度会更快。在无客户端的情况下,PJ将会是一个相当艰难的事情。。。基本上你可以出去玩一圈再回来。。。

抓到握手包之后,程序自动开始暴力PJ,你可以在一边喝茶,此时就看你的字典包是否强大了,还有就是你的电脑配置够不够高,速度够不够快了。。。在这里个人推荐有条件的筒子们使用EWSA进行GPU加速,加快PJ速度。

最后,总结一句:抓包靠人品,PJ靠配置。。。

PS:下面是我关于使用minidwep-gtk的一些心得:

在经过一段时间使用beini之后,个人感觉minidwep-gtk在抓包的速度要比feedingbottle的要快,比feedingbottle更加自动化,尤其是在wpa/wpa2的抓握手包研究学习上。feedingbottle在研究学习WEP上很有优势,尤其是其高级模式,一方面可以避免因为低级模式过于规律的嗅探而引起路由的警觉导致研究学习失败,另一方面人毕竟和机器不同,可以更好的更灵活的选择攻击模式。而minidwep-gtk在处理wpa/wpa2上要比feedingbottle上要好,一方面它的death模式更快,只要有客户端就可以立即实施death模式并且capture data以便抓到四次握手包,不像feedingbottle那样,需要data积攒到一定数目之后才会实施death攻击,并且minidwep-gtk的抓到的cap包与EWSA不存在兼容性问题,尤其是在信号不好的时候,不至于让EWSA识别不出来,feedingbottle就做不到这一点,在信号不好的情况下容易丢失握手,造成抓到的cap包在aircrack中可以使用,在EWSA中不能被识别。

废话不多说了,进入正题,我们来看看minidwep-gtk是如何使用的:

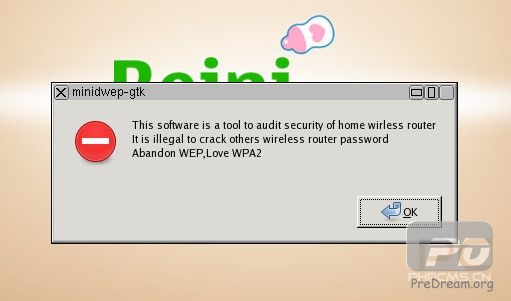

点击beini中的minidwep-gtk的图标,出现:

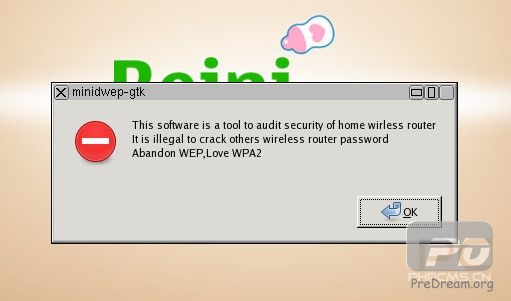

这个是提示你本软件只能用于检测自己的无线网络的安全性,不能用于非法目的,并且提示你丢弃WEP加密模式,改用WPA/WPA2模式。我们肯定要点OK的。

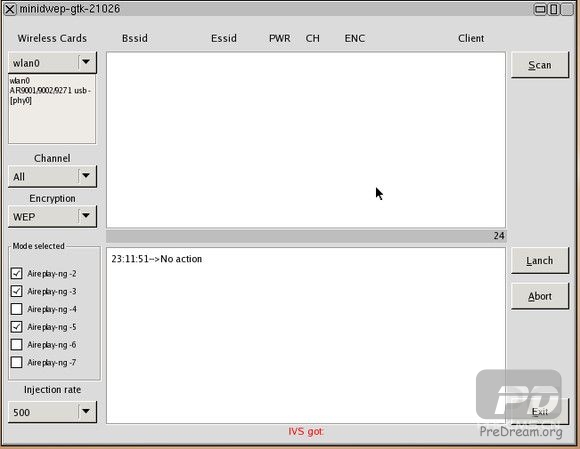

点完之后出现如下:

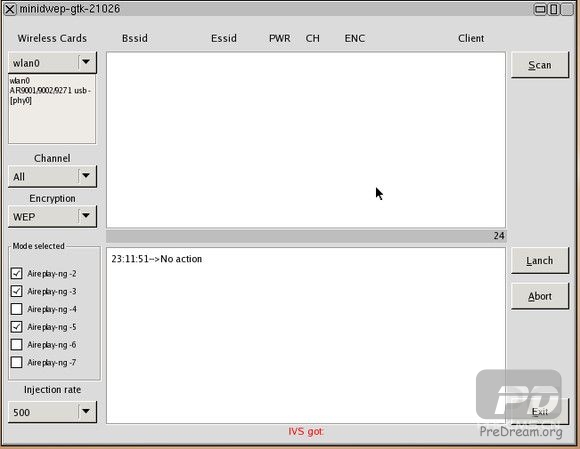

这就是minidwep-gtk的界面了,下面开始分WEP和WPA/WPA2来看:

1、对于WEP来说:

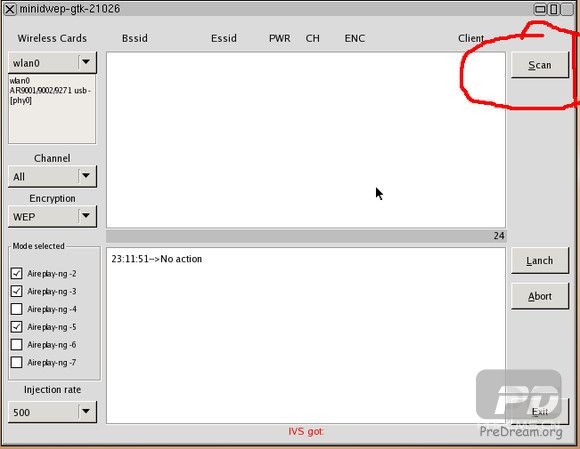

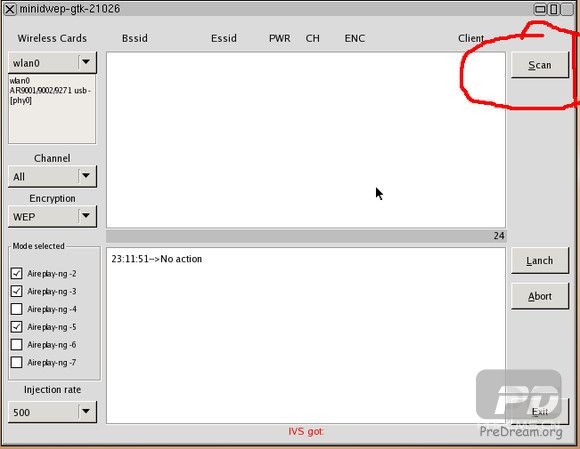

这里面的-2 -3 -4 -5 -6 -7这五种攻击模式是和feedingbottle里面的高级模式里面的是一一对应的,在此不再赘述。我们要做的自然先是点击scan来扫描了:

由于我的VMware虚拟机有点小毛病,没有截到扫描及后面抓包、注入、解算成功的图,所以大家将就看吧。对于WEP来说,基本上点了Lanch之后就是全自动操作了,当然信号不能太差,要不DATA就不长了。。。

2、WPA/WPA2:

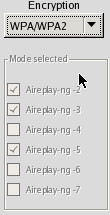

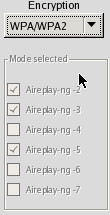

对于这两类加密等级比较高的模式来说,那些注入攻击的方法自然是没有效果的,所以模式选择就是灰色的:

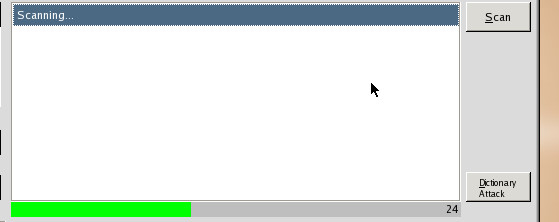

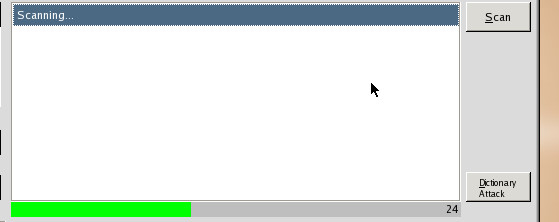

我们又开始新的scan:

哇嘎嘎,有一个活动的AP,我们来看看:

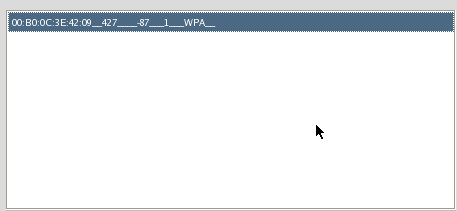

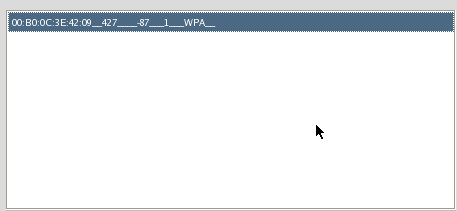

恩恩,没有客户端,或者客户端是被隐藏的,在WPA的后面如果还跟了一个MAC地址的话,那就证明是有客户端的,对于WPA/WPA2来说,我们只能在有客户端存在的情况下才能实现抓握手包。

开始lanch,等待客户端出现:

恩恩,这个是隐藏客户端,客户端出现了,开始death攻击:

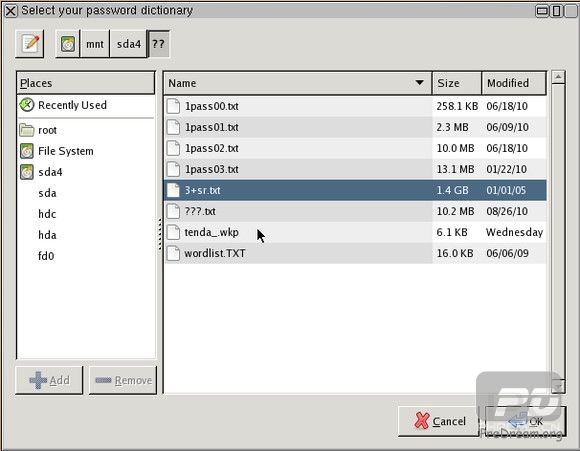

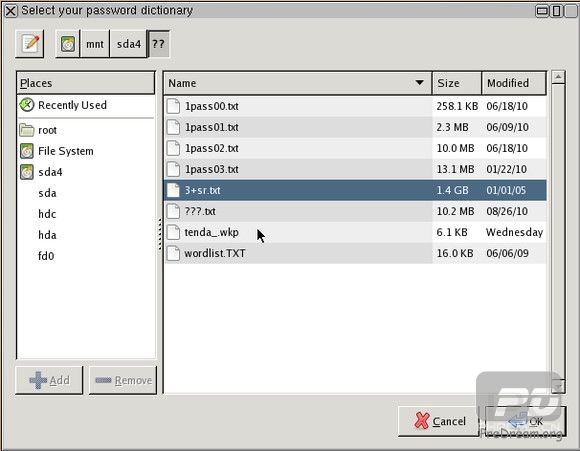

不错不错,顺利拿到握手包,开始使用字典进行crack:

选择自己要用的字典之后,点击OK,出现如同feedingbottle里面的aircrak一样的界面,余下的事就是等了,等待密码出来,可以泡杯茶,吃个苹果,也可以出去溜达一圈活动活动。

当然,你也可以选择把CAP包转到windows下用EWSA进行解算。

一切只是时间问题。

首先是下载beini系统,只要解压缩后放在U盘里就可以了。对了,补充一点,在解压缩放入U盘之前,要把U盘做成引导盘,个人推荐用软碟通,对U盘进行硬盘镜像的写入,选择USB HDD+即可,对了,还要设置grub引导以及改写menulist。

首先是下载,解压缩。。。

然后要把你的电脑设置成U盘启动优先的模式,具体操作就是开机时进BIOS修改。。。貌似HP的是开机按ESC进BIOS,Thinkpad应该是开机F2进BIOS。。。就是把那个USB HDD的启动选项挪到最上面。

NEXT,把做好的U盘启动盘插在电脑上,开机,U盘引导电脑启动,进入英文界面,选择BEINI 1.21,回车,就进入了BEINI系统。(我在这里借用的是BEINI 1.21的引导,但是这个BEINI系统是1.1的,我个人认为1.1的还是好用些,因为它可以直接调用外部的字典文件,不需要提取之后才能使用,对于初学者操作要简单一些。)

进入BEINI之后,点击“feedingbottle”,也就是俗称奶瓶的东西。

然后会弹出一个对话框,提醒你只能研究自己的无线网,不要研究其他人的:

我们当然要选“YES”了,接下来会让你选择网卡:

然后会把网卡开启监听模式(混杂模式),可能等个1S就差不多了,然后点Next

这个地方就看大家的需要了,根据大家周围情况的不同选择WEP或者WPA/WPA2,时间的话我建议是扫描1min,这样可以扫到更多的客户端,设置好后,点击SCAN:

当然,这个不是我的截图,是从网上找的。。。

扫描完了会出现这个:

搜索时间到了后,就会把符合要求到信号显示在列表里,选择你需要研究学习到信号,这里要提醒下。在之前跳出来到窗口中留意你需要研究学习到信号,看看 DATA是否有数值在跳动,只要对方路由有人在上网就会产生DATA、这很重要,决定了你能否研究学习

一、WEP型:

选好后,NEXT:

攻击方式大家可以一个一个试,哪个好用用哪个,只要DATA不为零,基本上都可以出来,只是时间问题:

嘎嘎,结果出来了。

二:WPA/WPA2型:

这一类将是大家碰到的主流类型,其实在处理这一类时并不是那么困难,也并不是像网上说的那样,WPA/WPA2是PJ不出来的。。。方法和上面差不多,只是NEXT之后不用选攻击方式,直接点击START,选择你要用的字典包就可以了。余下的就是等着抓握手包了。。。不过PJ WPA/WPA2系列的要点是最好是在有客户端的情况下,也即有人上网的情况下进行PJ,这样速度会快些。如果网内有人用迅雷下东西的话,速度会更快。在无客户端的情况下,PJ将会是一个相当艰难的事情。。。基本上你可以出去玩一圈再回来。。。

抓到握手包之后,程序自动开始暴力PJ,你可以在一边喝茶,此时就看你的字典包是否强大了,还有就是你的电脑配置够不够高,速度够不够快了。。。在这里个人推荐有条件的筒子们使用EWSA进行GPU加速,加快PJ速度。

最后,总结一句:抓包靠人品,PJ靠配置。。。

PS:下面是我关于使用minidwep-gtk的一些心得:

在经过一段时间使用beini之后,个人感觉minidwep-gtk在抓包的速度要比feedingbottle的要快,比feedingbottle更加自动化,尤其是在wpa/wpa2的抓握手包研究学习上。feedingbottle在研究学习WEP上很有优势,尤其是其高级模式,一方面可以避免因为低级模式过于规律的嗅探而引起路由的警觉导致研究学习失败,另一方面人毕竟和机器不同,可以更好的更灵活的选择攻击模式。而minidwep-gtk在处理wpa/wpa2上要比feedingbottle上要好,一方面它的death模式更快,只要有客户端就可以立即实施death模式并且capture data以便抓到四次握手包,不像feedingbottle那样,需要data积攒到一定数目之后才会实施death攻击,并且minidwep-gtk的抓到的cap包与EWSA不存在兼容性问题,尤其是在信号不好的时候,不至于让EWSA识别不出来,feedingbottle就做不到这一点,在信号不好的情况下容易丢失握手,造成抓到的cap包在aircrack中可以使用,在EWSA中不能被识别。

废话不多说了,进入正题,我们来看看minidwep-gtk是如何使用的:

点击beini中的minidwep-gtk的图标,出现:

这个是提示你本软件只能用于检测自己的无线网络的安全性,不能用于非法目的,并且提示你丢弃WEP加密模式,改用WPA/WPA2模式。我们肯定要点OK的。

点完之后出现如下:

这就是minidwep-gtk的界面了,下面开始分WEP和WPA/WPA2来看:

1、对于WEP来说:

这里面的-2 -3 -4 -5 -6 -7这五种攻击模式是和feedingbottle里面的高级模式里面的是一一对应的,在此不再赘述。我们要做的自然先是点击scan来扫描了:

由于我的VMware虚拟机有点小毛病,没有截到扫描及后面抓包、注入、解算成功的图,所以大家将就看吧。对于WEP来说,基本上点了Lanch之后就是全自动操作了,当然信号不能太差,要不DATA就不长了。。。

2、WPA/WPA2:

对于这两类加密等级比较高的模式来说,那些注入攻击的方法自然是没有效果的,所以模式选择就是灰色的:

我们又开始新的scan:

哇嘎嘎,有一个活动的AP,我们来看看:

恩恩,没有客户端,或者客户端是被隐藏的,在WPA的后面如果还跟了一个MAC地址的话,那就证明是有客户端的,对于WPA/WPA2来说,我们只能在有客户端存在的情况下才能实现抓握手包。

开始lanch,等待客户端出现:

恩恩,这个是隐藏客户端,客户端出现了,开始death攻击:

不错不错,顺利拿到握手包,开始使用字典进行crack:

选择自己要用的字典之后,点击OK,出现如同feedingbottle里面的aircrak一样的界面,余下的事就是等了,等待密码出来,可以泡杯茶,吃个苹果,也可以出去溜达一圈活动活动。

当然,你也可以选择把CAP包转到windows下用EWSA进行解算。

一切只是时间问题。

扩展阅读

[奶瓶] 关于我自己使用奶瓶破解无客户端WPA/WPA2加密路由的一些经验

[破解] BT5破解无线密码的前奏之安装USB无线网卡驱动+reaver使用详解

[路由] 路由器下所有设备通过LAN口共享某台主机的网络

[奶瓶] Beini (奶瓶) 系统破解无线路由WEP、WPA/WPA2安全类型密码

[路由] 小米路由器的内置硬盘访问时需要输入用户名密码怎么办?

[奶瓶] U盘启动奶瓶破解无线WPA加密(蹭网神器)

[路由] 我是如何通过多路由器有线互联解决网络覆盖死角?我的家庭二级路由折腾小记

[路由] PHP框架Laravel,Yii,Yaf等路由性能测试

[破解] WPA2快速破解养成计划

[破解] BT5破解无线密码的前奏之安装USB无线网卡驱动+reaver使用详解

[路由] 路由器下所有设备通过LAN口共享某台主机的网络

[奶瓶] Beini (奶瓶) 系统破解无线路由WEP、WPA/WPA2安全类型密码

[路由] 小米路由器的内置硬盘访问时需要输入用户名密码怎么办?

[奶瓶] U盘启动奶瓶破解无线WPA加密(蹭网神器)

[路由] 我是如何通过多路由器有线互联解决网络覆盖死角?我的家庭二级路由折腾小记

[路由] PHP框架Laravel,Yii,Yaf等路由性能测试

[破解] WPA2快速破解养成计划

相关阅读

路由器下所有设备通过LAN口共享某台主机的网络

2024 年苹果智能手表 Apple Watch 购买选购指南( 包含 S9/SE 2/Ultra 2 ) 该不该买?蜂窝版和GPS 怎么选?

我是如何通过多路由器有线互联解决网络覆盖死角?我的家庭二级路由折腾小记

联通华为无线上网卡连接时连接被终止解决方法

BT5破解无线密码的前奏之安装USB无线网卡驱动+reaver使用详解

【上网卡?PJ卡?】U20、8187L+6649、3070、3072、2770横向评测

关于大功率网卡 对比8187 6649和3070 6669

使用google服务hosts的终极修改方法详解

关于我自己使用奶瓶破解无客户端WPA/WPA2加密路由的一些经验

Beini (奶瓶) 系统破解无线路由WEP、WPA/WPA2安全类型密码

2024 年苹果智能手表 Apple Watch 购买选购指南( 包含 S9/SE 2/Ultra 2 ) 该不该买?蜂窝版和GPS 怎么选?

我是如何通过多路由器有线互联解决网络覆盖死角?我的家庭二级路由折腾小记

联通华为无线上网卡连接时连接被终止解决方法

BT5破解无线密码的前奏之安装USB无线网卡驱动+reaver使用详解

【上网卡?PJ卡?】U20、8187L+6649、3070、3072、2770横向评测

关于大功率网卡 对比8187 6649和3070 6669

使用google服务hosts的终极修改方法详解

关于我自己使用奶瓶破解无客户端WPA/WPA2加密路由的一些经验

Beini (奶瓶) 系统破解无线路由WEP、WPA/WPA2安全类型密码